E-COPS/방캅스

[방캅스] 인공지능 보안 - 생성모델

vinn👩💻

2024. 9. 21. 00:11

728x90

<논문 원본>

<논문 요약>

1. Introduction

- GAN은 두 개의 신경망(Generator와 Discriminator) 간의 경쟁을 통해 현실적인 데이터를 생성해 내는 모델인데, 이를 활용해 보안 시스템에서 위협을 감지하고 대응할 수 있으며, 예측 능력을 강화하는 데 유리하다.

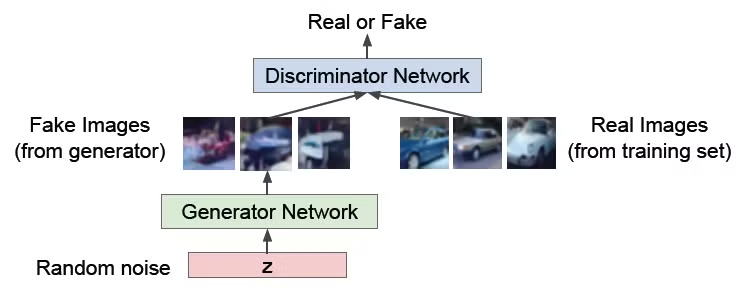

- GAN(gereraive adversiarial network): VAE, dffiusion model과 같은 생성 모델의 한 종류로써 데이터를 생성하는 generator와 데이터를 구별하는 discriminator가 경쟁하는 과정을 통해서 데이터를 학습한다.

- Generator: 최대한 실제처럼 보이는 데이터를 생성함으로써 discriminator를 속이려고 시도

- Discriminator: 실제 데이터와 만들어진 가짜 데이터를 구별

2. Related Works

- Intrusion Detection System (IDS): GAN을 이용하여 비정상적인 네트워크 활동을 감지하는 방법으로 IDS에서 GANs는 정상적인 네트워크 트래픽을 모델링하여 비정상적인 행위를 탐지하는 데 효과적이다. 예를 들어, GAN이 정상적인 트래픽 패턴을 학습하면, 공격자가 네트워크에 침입했을 때의 비정상적인 패턴을 보다 쉽게 탐지할 수 있다.

- Malware Detection: 기존의 악성 코드 탐지 시스템은 시그니처 기반 탐지법이나 행위 분석에 의존하는 경우가 많습니다. 하지만 GAN은 기존 탐지 방법으로는 발견되지 않는 새로운 변종 악성 코드를 생성하고 이를 탐지할 수 있도록 모델을 강화할 수 있는 방법을 제시한다.

- Anomaly Detection: 비지도 학습으로 GAN을 사용해 이상 탐지를 수행하는 방법이 논의된다. 이 방법은 정상적인 패턴과 다른 데이터를 생성하는 데 효과적이며, 이를 통해 이전에 발견되지 않았던 위협을 탐지하는 데 유용할 수 있다.

3. GAN 종류

- Vanilla GAN: 기본적인 GAN 모델로, Generator와 Discriminator 간의 경쟁이 반복되면서 점점 더 현실적인 데이터를 생성한다. 사이버 보안에서는 새로운 악성 코드나 이상 행동을 시뮬레이션하는 데 사용될 수 있다.

- Conditional GAN (cGAN): 특정 조건(예: 라벨)을 추가하여 원하는 조건에 맞는 데이터를 생성을 하는데 예를 들어, 특정 유형의 악성 코드 또는 네트워크 패턴에 대한 데이터를 생성하여 더 목표 지향적인 보안 모델을 구축하는 데 유리하다.

- Wasserstein GAN (WGAN): 기존 GAN에서 발생하는 불안정한 훈련 문제를 해결하기 위해 제안된 모델로, 더 안정적이고 일관된 훈련 결과를 제공하는데 보안 분야에서는 정확하고 신뢰성 있는 데이터 생성을 위해 사용할 수 있다.

4. Gan 모델 비교 분석 및 장단점

- Vanilla GAN: 간단하지만 훈련 과정이 불안정하고, 사이버 보안에 적용할 때 성능이 변동될 수 있다.

- WGAN: 더 안정적이지만 훈련 속도가 느리며, 구현이 복잡하다.

- cGAN: 특정 조건을 반영한 데이터 생성을 통해 보안 문제에 더 효과적으로 대응할 수 있지만, 조건 설정이 어렵다는 단점이 있다.

5. Cybersecurity Challenges

- 적대적 공격: GAN 자체가 적대적 예제(Adversarial Examples)를 생성할 수 있기 때문에, 공격자가 GAN을 악용해 보안 시스템을 우회하거나 혼란을 일으킬 수 있다.

- 데이터 부족: 사이버 보안에서 사용할 수 있는 고품질의 레이블이 붙은 데이터가 부족한 경우, GAN을 사용해 데이터를 증강하는 방법이 있지만, 이러한 데이터가 항상 효과적인 것이 아닌 문제가 있다.

- 모델 불안정성: GAN 훈련의 불안정성 문제도 문제점 중 하나로 제시된다. 특히 보안 분야에서는 신뢰성 있는 데이터가 중요한데, GAN이 항상 높은 품질의 데이터를 생성하는 것은 아니기 때문에 이러한 불안정성이 문제로 이어진다.

6. 사용 사례 및 응용

- Botnet Detection: GAN을 사용해 정상적인 네트워크 트래픽과 봇넷 트래픽 간의 차이를 학습하고, 이를 통해 새로운 봇넷 공격을 탐지할 수 있는 방법이 제시된다.

- Mobile & Network Intrusion Detection: 모바일 기기와 네트워크에서 발생하는 비정상적인 활동을 탐지하는 데 GAN을 사용할 수 있으며, 특히 비정상적 네트워크 활동을 모델링해 이를 통해 공격을 탐지할 수 있다.

- Malware Generation and Detection: GAN을 사용해 새로운 악성 코드를 생성하고 이를 통해 탐지 시스템의 성능을 개선할 수 있습니다.

8. Conclusion

- GANs가 사이버 보안에서 가지는 잠재력이 있으며, 보안 문제를 해결하는 데 중요한 도구로 자리잡을 가능성이 매운 높다. 그러나 이 기술이 악용될 가능성도 있으므로 이에 대한 GAN의 안정성과 신뢰성을 높이는 연구가 필요하며, 보다 효과적인 데이터 생성 및 보안 위협 탐지 방법에 대한 연구가 지속적으로 이루어져야 한다고 강조.